Zakaj se ne bi morali prijaviti v vaš Linux sistem kot koren

V Linuxu je uporabnik Root enakovreden skrbniškemu uporabniku v sistemu Windows. Medtem ko je Windows že dolgo uporabljal kulturo povprečnih uporabnikov, ki se prijavljajo kot skrbnik, se ne bi smeli prijaviti kot korenski sistem v Linuxu.

Microsoft je poskušal izboljšati varnostne prakse Windows z UAC - ne bi se smeli prijaviti kot root na Linuxu iz istega razloga, zaradi katerega ne bi smeli onemogočiti UAC na Windows.

Zakaj Ubuntu uporablja Sudo

Odvračanje uporabnikov od zagona kot root je eden od razlogov, zakaj Ubuntu uporablja sudo namesto su. Privzeto je geslo korena zaklenjeno v Ubuntuju, tako da se povprečni uporabniki ne morejo prijaviti kot korenski račun, ne da bi se izognili ponovnemu omogočanju korenskega računa..

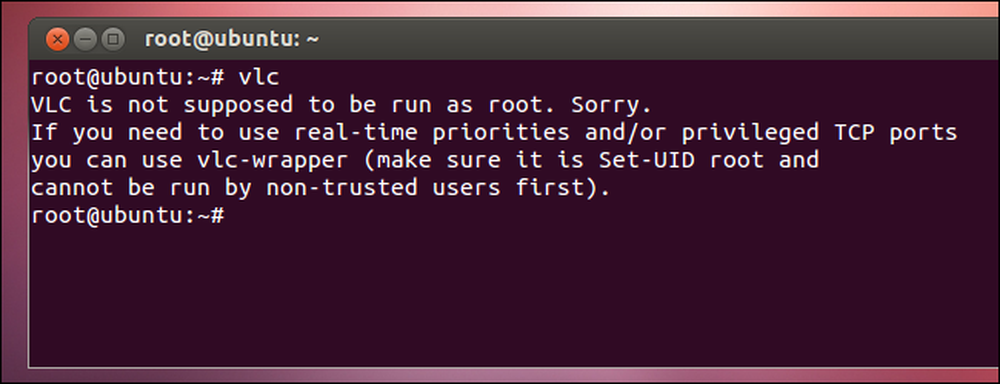

Na drugih distribucijah Linuxa je bilo v preteklosti možno prijaviti se kot koren iz grafičnega prijavnega zaslona in dobiti korensko namizje, čeprav se lahko mnoge aplikacije pritožijo (in celo zavrnejo kot root, kot VLC). Uporabniki, ki prihajajo iz operacijskega sistema Windows, so se včasih odločili za prijavo kot root, tako kot so uporabili skrbniški račun v sistemu Windows XP.

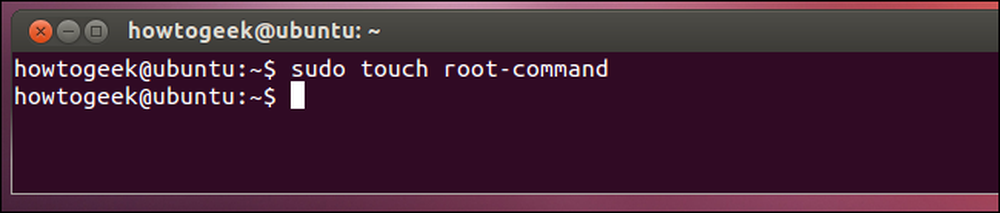

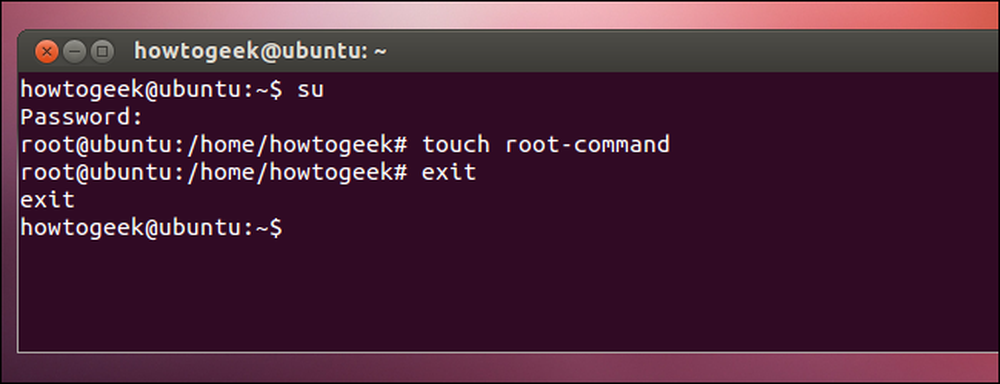

S sudo zaženete določen ukaz (predpono s sudo), ki pridobi korenske pravice. S su uporabite ukaz su za pridobitev korenske lupine, kjer bi zagnali ukaz, ki ga želite uporabiti, preden (upajmo) zapustili korensko lupino. Sudo pomaga pri uveljavljanju najboljših praks in izvaja samo ukaze, ki jih je treba zagnati kot root (na primer ukaze za namestitev programske opreme), ne da bi vas zapustili v korenski lupini, kjer lahko ostanete prijavljeni ali izvajate druge aplikacije kot root.

Omejevanje škode

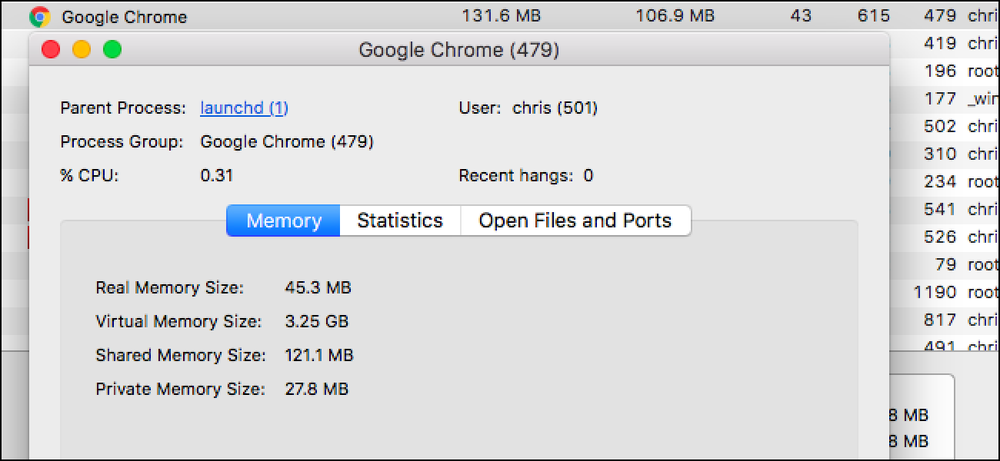

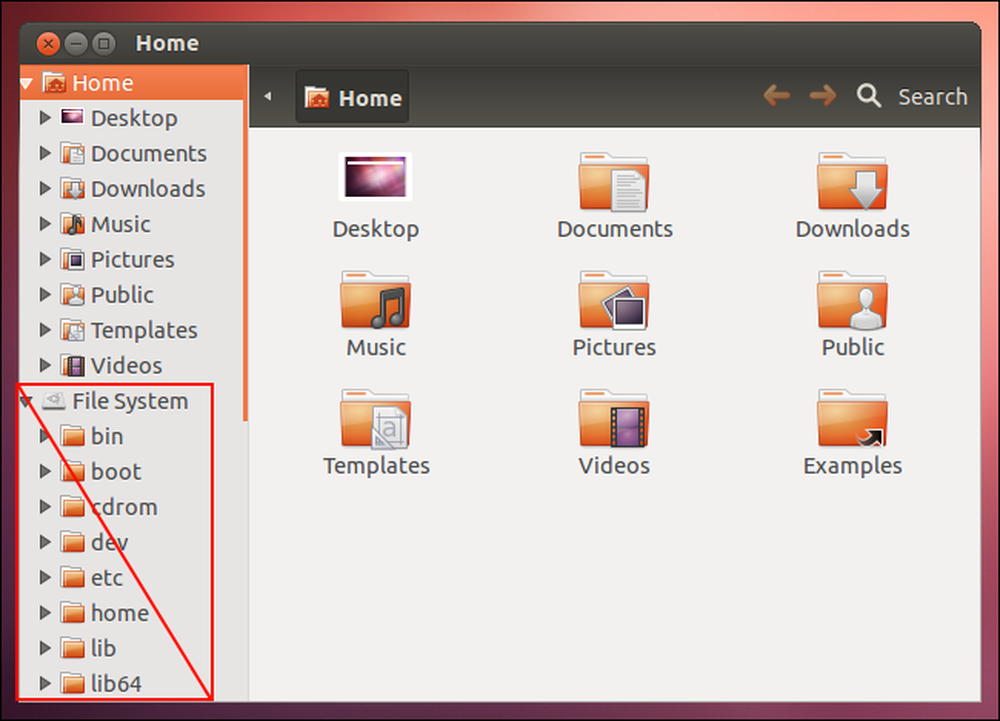

Ko se prijavite kot svoj uporabniški račun, so programi, ki jih izvajate, prepovedani pisati v preostanek sistema - lahko pišejo samo v domačo mapo. Sistemskih datotek ne morete spreminjati, ne da bi dobili korenska dovoljenja. To pomaga ohranjati računalnik varen. Na primer, če ima brskalnik Firefox varnostno luknjo in ste jo zagnali kot root, bi zlonamerna spletna stran lahko pisala v vse datoteke v vašem sistemu, brala datoteke v domačih mapah drugega uporabniškega računa in zamenjala sistemske ukaze z ogroženimi. tiste. V nasprotju s tem, če ste prijavljeni kot omejen uporabniški račun, zlonamerna spletna stran ne bi mogla storiti nobene od teh stvari - samo bi lahko povzročila škodo v vaši domači mapi. Čeprav lahko to še vedno povzroča težave, je veliko boljše kot ogrožanje celotnega sistema.

To vas tudi ščiti pred zlonamernimi ali samo navadnimi programi. Na primer, če zaženete aplikacijo, ki se odloči izbrisati vse datoteke, do katerih ima dostop (morda vsebuje grdo napako), bo aplikacija izbrisala našo domačo mapo. To je slabo, vendar če imate varnostne kopije (kar morate!), Je dokaj enostavno obnoviti datoteke v domači mapi. Če pa ima aplikacija korenski dostop, lahko izbriše vsako datoteko na trdem disku in zahteva popolno ponovno namestitev.

Drobna dovoljenja

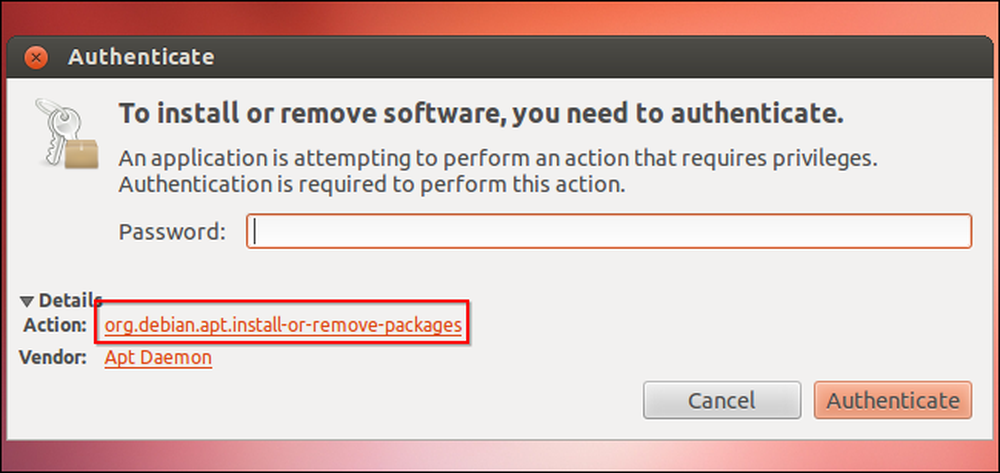

Medtem ko so starejše distribucije Linuxa vodile celotne sistemske programe kot root, moderna namizja Linux uporabljajo PolicyKit za še bolj natančen nadzor dovoljenj, ki jih aplikacija prejme.

Na primer, program za upravljanje programske opreme je lahko dodeljen samo dovoljenju za namestitev programske opreme v vašem sistemu prek pravilnika PolicyKit. Vmesnik programa se bo izvajal z dovoljenji omejenega uporabniškega računa, le del programa, ki bi ga namestila programska oprema, bi imel dovoljenja za povečanje - in ta del programa bi lahko namestil samo programsko opremo.

Program ne bi imel popolnega korenskega dostopa do celotnega sistema, kar bi vas lahko zaščitilo, če se v aplikaciji najde varnostna luknja. PolicyKit omogoča tudi omejene uporabniške račune, da spremeni nekatere sistemske administracije, ne da bi pridobil popoln korenski dostop, zaradi česar je lažje zagnati kot omejen uporabniški račun z manj težav.

Linux vam bo omogočil, da se prijavite v grafično namizje kot koren - tako kot vam bo omogočil, da izbrišete vsako datoteko na trdem disku, medtem ko je vaš sistem zagnan, ali pa pišete naključno hrup neposredno na vaš trdi disk, kar uniči datotečni sistem - To ni dobra ideja. Tudi če veste, kaj počnete, sistem ni zasnovan tako, da bi ga lahko poganjali kot korenski sistem - mimo veliko varnostne arhitekture, zaradi katere je Linux tako varen.