Namestite SSH na usmerjevalnik za varen spletni dostop s poljubnega mesta

Povezovanje z internetom prek dostopnih točk Wi-Fi, na delovnem mestu ali kjerkoli drugje od doma predstavlja vaše podatke nepotrebnim tveganjem. Z lahkoto lahko konfigurirate usmerjevalnik, da podpira varen predor in zaščito oddaljenega brskalnika o prometu, da si ogledate, kako.

Kaj je in zakaj vzpostaviti varen tunel?

Morda boste radovedni, zakaj bi celo želeli vzpostaviti varen tunel iz naprav na vaš domači usmerjevalnik in kakšne koristi boste izkoristili iz takega projekta. Izpostavimo nekaj različnih scenarijev, ki vključujejo uporabo interneta za ponazoritev prednosti varnega tuneliranja.

Prvi scenarij: v kavarni uporabljate prenosni računalnik in brskate po internetu prek brezžične povezave. Podatki zapustijo vaš modem Wi-Fi, potujejo skozi nešifrirani zrak do vozlišča Wi-Fi v kavarni, nato pa se prenesejo na večji internet. Med prenosom z vašega računalnika na večji internet so vaši podatki široko odprti. Vsi, ki imajo v napravi Wi-Fi na tem območju, lahko vohajo vaše podatke. Tako boleče je, da lahko motivirani 12-letnik s prenosnim računalnikom in kopijo Firesheepa vzame vaše poverilnice za vse vrste stvari. Kot da ste v sobi, polni govorcev samo za angleščino, in govorite v telefon, ki govori kitajščino Mandarin. V trenutku, ko pride kdo, ki govori mandarino kitajščino (snifer za Wi-Fi), se vaša psevdo-zasebnost razbije.

Drugi scenarij: v kavarni uporabljate prenosni računalnik in znova pregledujte internet prek brezžične povezave. Tokrat ste med prenosnim računalnikom in domačim usmerjevalnikom z SSH vzpostavili šifrirani tunel. Vaš promet se preusmeri skozi ta tunel neposredno iz vašega prenosnika na vaš domači usmerjevalnik, ki deluje kot strežnik proxy. Ta cevovod je neprepusten za Wi-Fi snifferje, ki ne bi videli nič drugega kot popačen tok šifriranih podatkov. Ne glede na to, kako zamenljiva je ustanova, kako nezanesljiva je povezava Wi-Fi, vaši podatki ostanejo v šifriranem predoru in jo zapustijo šele, ko dosežejo vašo domačo internetno povezavo in zapustijo večji internet..

V scenariju enega, ki ga deskate široko; v drugem scenariju se lahko prijavite v svojo banko ali na druge zasebne spletne strani z enakim zaupanjem kot vaš domači računalnik.

Čeprav smo v našem primeru uporabljali Wi-Fi, lahko uporabite predor SSH, da zagotovite trdno povezavo, da bi, recimo, zagnali brskalnik v oddaljenem omrežju in luknjali po požarnem zidu, da bi lahko prosto brskali tako kot na domači povezavi..

Sliši se dobro, kajne? To je neverjetno enostavno vzpostaviti, tako da ni časa, kot je sedanjost - lahko imate SSH tunel gor in teče v eni uri.

Kaj boste potrebovali

Obstaja veliko načinov za postavitev predora SSH, da zavarujete brskanje po spletu. V tej vadnici se bomo osredotočili na nastavitev SSH tunela na najlažji možni način z najmanjšo količino napora za uporabnika z domačim usmerjevalnikom in napravami v sistemu Windows. Če želite slediti skupaj z našo vadnico, boste potrebovali naslednje stvari:

- Usmerjevalnik, ki izvaja spremenjeno vdelano programsko opremo Tomato ali DD-WRT.

- SSH odjemalec, kot je PuTTY.

- Spletni brskalnik, združljiv s SOCKS, kot je Firefox.

Za našega vodnika bomo uporabljali Tomato, vendar so navodila skoraj identična tistim, ki jih boste uporabili za DD-WRT, tako da, če uporabljate DD-WRT, lahko sledite. Če na usmerjevalniku nimate spremenjene vdelane programske opreme, si oglejte naš vodnik za namestitev DD-WRT in Tomato pred nadaljevanjem.

Ustvarjanje ključev za naš šifrirani predor

Čeprav se morda zdi nenavadno, da skočimo desno na generiranje ključev, preden konfiguriramo strežnik SSH, če imamo pripravljene ključe, bomo lahko konfigurirali strežnik v enem samem prehodu.

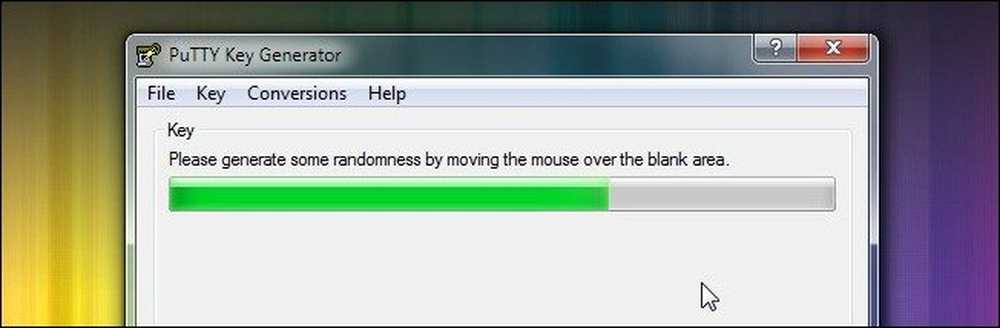

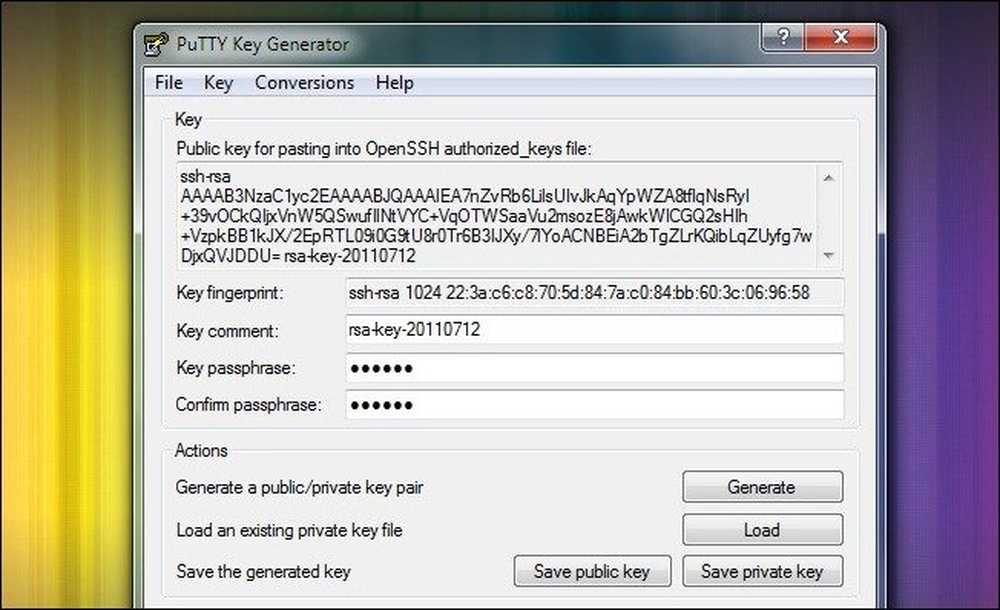

Prenesite celoten paket PuTTY in ga izvlecite v želeno mapo. V mapi boste našli PUTTYGEN.EXE. Zaženite aplikacijo in kliknite Key -> Ustvari par ključev. Videli boste zaslon, podoben tistemu na sliki zgoraj; premaknite miško okrog, da ustvarite naključne podatke za postopek ustvarjanja ključa. Ko je proces zaključen, mora biti okno ključa Generator PuTTY videti takole; nadaljujte in vnesite močno geslo:

Ko vključite geslo, nadaljujte in kliknite Shrani zasebni ključ. Skladite nastalo .PPK datoteko na varnem mestu. Kopirajte in prilepite vsebino polja »Javni ključ za lepljenje ...« v začasni dokument TXT.

Če nameravate uporabljati več naprav s strežnikom SSH (na primer prenosni računalnik, netbook in pametni telefon), morate za vsako napravo ustvariti pare ključev. Pojdite naprej in ustvarite geslo ter shranite dodatne pare ključev, ki jih potrebujete zdaj. Vsak nov javni ključ kopirajte in prilepite v začasni dokument.

Konfiguriranje usmerjevalnika za SSH

Tako Tomato kot DD-WRT imata vgrajene SSH strežnike. To je super zaradi dveh razlogov. Najprej je bilo v telnetu v vašem usmerjevalniku velika bolečina, da ročno namestite strežnik SSH in ga konfigurirate. Drugič, ker strežnik SSH uporabljate na usmerjevalniku (ki verjetno porabi manj energije kot žarnica), glavnemu računalniku nikoli ne bo treba pustiti le za lahek strežnik SSH.

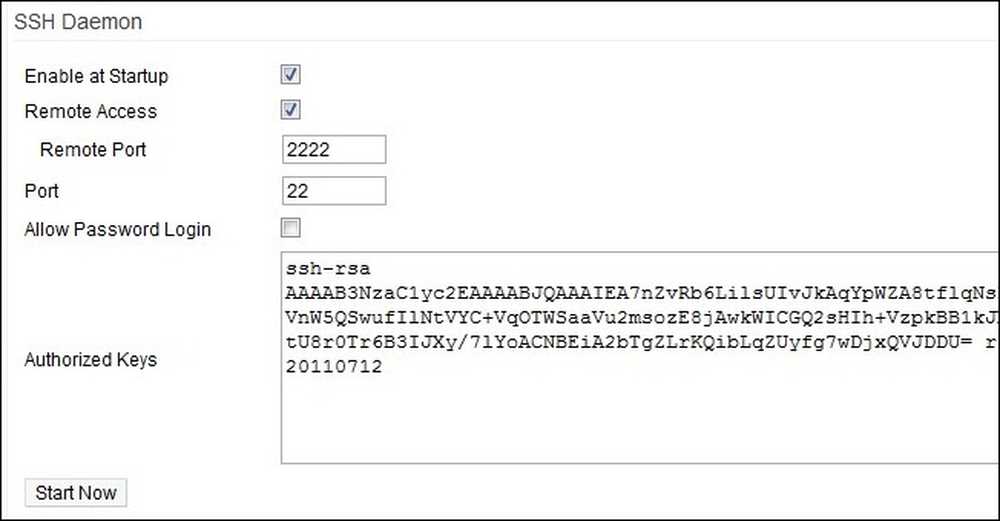

Odprite spletni brskalnik na napravi, ki je povezana z vašim lokalnim omrežjem. Poiščite spletni vmesnik vašega usmerjevalnika, za naš usmerjevalnik-Linksys WRT54G, ki teče Tomato-naslov je http://192.168.1.1. Prijavite se v spletni vmesnik in se pomaknite do Administracija -> SSH Daemon. Tam morate preveriti oba Omogoči ob zagonu in Oddaljen dostop. Če želite, lahko spremenite oddaljena vrata, vendar je edina korist za to, da obrobno omadežite razlog, da so vrata odprta, če vas kdorkoli pregleda. Počistite Dovoli prijavo z geslom. Za dostop do usmerjevalnika od daleč ne bomo uporabljali gesla za prijavo, uporabljali bomo par ključev.

Pritrdite javne ključe, ki ste jih ustvarili v zadnjem delu vadnice, v Pooblaščeni ključi škatla. Vsak ključ mora biti lasten vnos, ločen s prelomom vrstice. Prvi del ključa ssh-rsa je zelo pomembno. Če ga ne vključite z vsakim javnim ključem, bodo na strežniku SSH neveljavni.

Kliknite Začni zdaj in se pomaknite do dna vmesnika in kliknite Shrani. Na tej točki je vaš strežnik SSH zagnan in deluje.

Konfiguriranje oddaljenega računalnika za dostop do strežnika SSH

Tu se zgodi čarovnija. Imate par ključev, imate strežnik in se izvaja, vendar nič od tega ni nobene vrednosti, če ne morete daljinsko povezati s polja in predora v usmerjevalnik. Čas je, da razbijemo našo zanesljivo knjigo z operacijskim sistemom Windows 7 in začnemo delovati.

Najprej kopirajte to mapo PuTTY, ki ste jo ustvarili, v drug računalnik (ali pa jo preprosto prenesite in znova izvlecite). Od tu naprej so vsa navodila osredotočena na oddaljeni računalnik. Če ste zagnali Generator ključev PuTTy na domačem računalniku, se prepričajte, da ste preklopili na mobilni računalnik do konca vadnice. Preden se odpravite, se morate prepričati, da imate kopijo datoteke .PPK, ki ste jo ustvarili. Ko ste izločili PuTTy in v roki .PPK, smo pripravljeni nadaljevati.

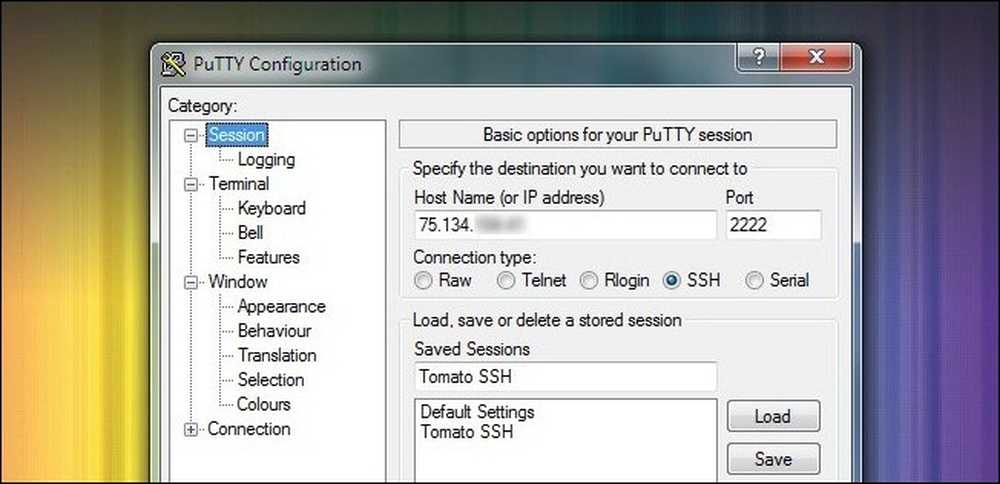

Zaženi PuTTY. Prvi zaslon boste videli Seja na zaslonu. Tukaj boste morali vnesti naslov IP domače internetne povezave. To ni IP vašega usmerjevalnika v lokalnem LAN-u, to je IP vašega modema / usmerjevalnika, kot ga vidi zunanji svet. Najdete ga tako, da si ogledate glavno stran Stanje v spletnem vmesniku vašega usmerjevalnika. Spremenite vrata na 2222 (ali karkoli ste zamenjali v procesu konfiguracije demona SSH). Poskrbi SSH je označen. Pojdi naprej ime vaše seje tako da lahko shrani za prihodnjo uporabo. Imenovali smo naš Tomato SSH.

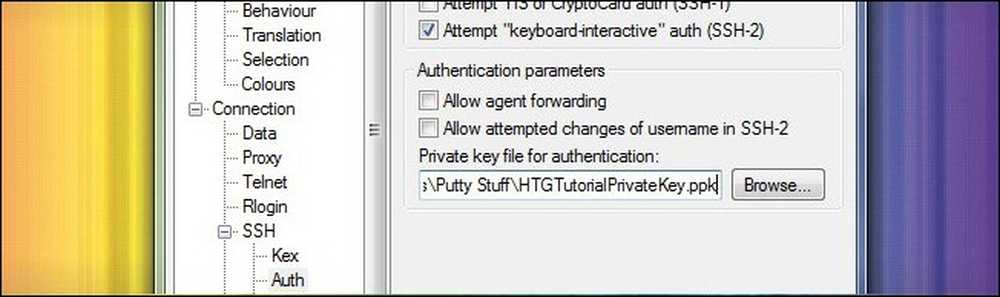

Po levem podoknu se pomaknite navzdol do Povezava -> Prek. Tukaj morate klikniti gumb Prebrskaj in izbrati datoteko .PPK, ki ste jo shranili in prenesli na oddaljeni računalnik.

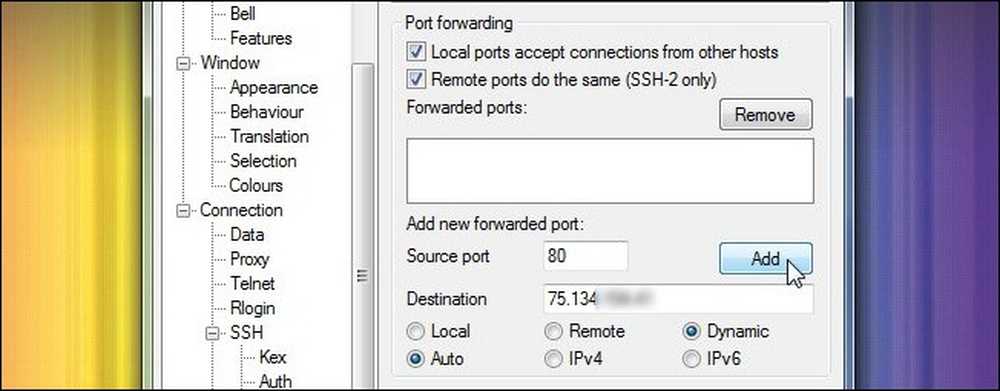

Ko ste v podmeniju SSH, nadaljujte navzdol do SSH -> Predori. Tukaj bomo konfigurirali PuTTY, da deluje kot proxy strežnik za vaš mobilni računalnik. Označite obe polji pod Posredovanje vrat. Spodaj, v Dodajte nova posredovana vrata vnesite 80 za Vrata vira in naslov IP vašega usmerjevalnika za Destinacija. Preveri Samodejno in Dinamično nato kliknite Dodaj.

Dvakrat preverite, ali je vnos prikazan v Posredovana vrata škatla. Pomaknite se nazaj Seje in kliknite Shrani še enkrat, da shranite celotno konfiguracijsko delo. Sedaj kliknite Odprto. PuTTY bo zagnal terminalsko okno. Na tej točki lahko dobite opozorilo, ki kaže, da ključ gostitelja strežnika ni v registru. Nadaljujte in potrdite, da zaupate gostitelju. Če vas to skrbi, lahko primerjate niz prstnih odtisov, ki vam ga daje v opozorilnem sporočilu, s prstnim odtisom ključa, ki ste ga ustvarili z nalaganjem v PuTTY Key Generator. Ko odprete PuTTY in kliknete opozorilo, boste videli zaslon, ki izgleda takole:

Na terminalu boste morali narediti le dve stvari. Pri vrsti poziva za prijavo root. V pozivu gesla vnesite geslo za ključe RSA-to je geslo, ki ste ga ustvarili pred nekaj minutami, ko ste ustvarili ključ in ne geslo usmerjevalnika. Orodje usmerjevalnika se bo naložilo in končali boste v ukaznem pozivu. Vzpostavili ste varno povezavo med PuTTY in domačim usmerjevalnikom. Zdaj moramo vašim aplikacijam dati navodila, kako dostopiti do PuTTY.

Opomba: Če želite poenostaviti postopek po ceni rahlega zmanjšanja varnosti, lahko ustvarite par ključev brez gesla in nastavite PuTTY, da se samodejno prijavi v korenski račun (to nastavitev lahko preklapljate v možnosti Connect -> Data -> Auto Login ). S tem se postopek povezave PuTTY zmanjša na preprosto odpiranje aplikacije, nalaganje profila in klikanje Odpri.

Konfiguriranje brskalnika za povezavo s funkcijo PuTTY

Na tej točki vadnice je strežnik zagnan in deluje, računalnik je povezan z njim in ostane samo en korak. Pomembnim aplikacijam morate povedati, da uporabijo PuTTY kot proxy strežnik. Vsako aplikacijo, ki podpira SOCKS protokol, lahko povežemo s PuTTY, kot so Firefox, mIRC, Thunderbird in uTorrent, če navedemo nekaj - če niste prepričani, ali aplikacija podpira SOCKS kopanje po menijih možnosti ali preglejte dokumentacijo. To je ključni element, ki ga ne smete spregledati: ves vaš promet ni privzeto preusmerjen prek proxy strežnika PuTTY; to mora priložiti strežniku SOCKS. Lahko imate na primer spletni brskalnik, v katerem ste vklopili SOCKS in spletni brskalnik, v katerem niste - tako na istem računalniku - in eden bi šifriral vaš promet in eden ne.

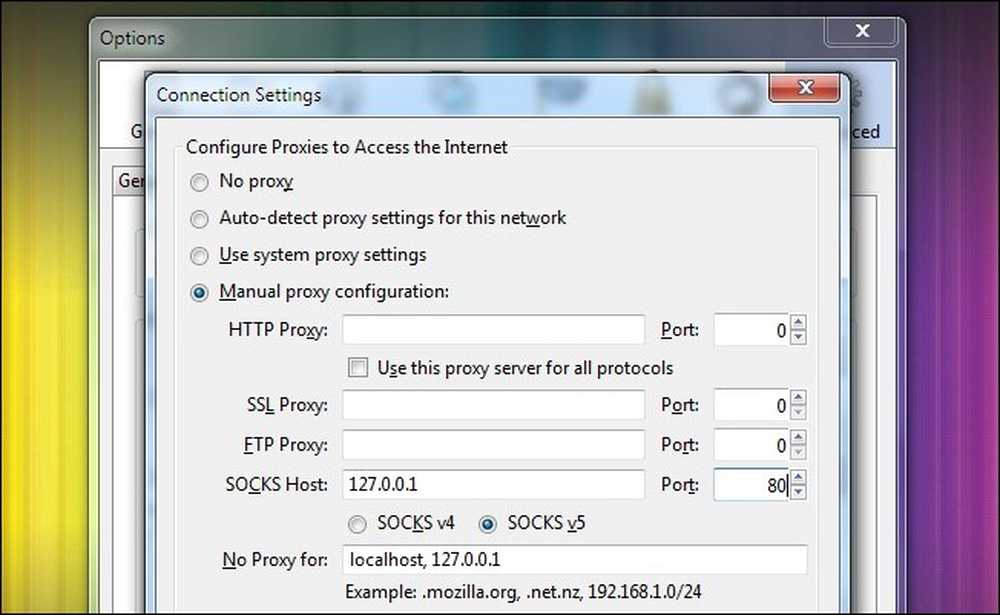

Za naš namen želimo zavarovati naš spletni brskalnik, Firefox Portable, ki je dovolj preprost. Postopek konfiguracije za Firefox prevaja v skoraj vsako aplikacijo, za katero boste morali vključiti informacije SOCKS. Zaženite Firefox in se pomaknite na Možnosti -> Napredno -> Nastavitve. Od znotraj Nastavitve povezave meni, izberite Ročna konfiguracija strežnika proxy in pod SOCKS Host plug 127.0.0.1-povezujete se z aplikacijo PuTTY, ki se izvaja na lokalnem računalniku, zato morate namestiti IP lokalnega gostitelja, ne pa IP-ja vašega usmerjevalnika, kot ste ga doslej postavljali v vsako režo. Nastavite vrata na 80, in kliknite v redu.

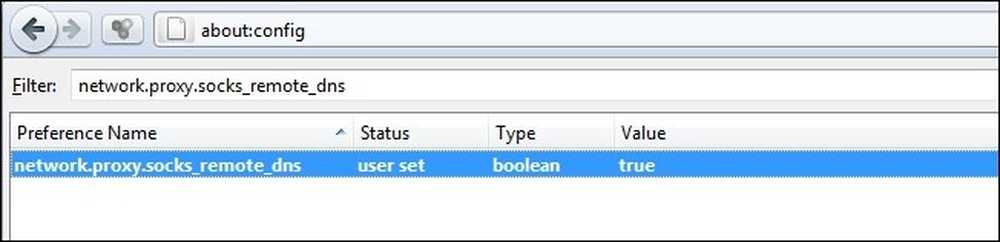

Imamo eno majhno majhno spremembo, ki jo moramo uporabiti, preden smo vsi pripravljeni. Firefox privzeto ne preusmerja zahtev DNS prek strežnika proxy. To pomeni, da bo vaš promet vedno šifriran, vendar bo nekdo, ki brskal po povezavi, videl vse vaše zahteve. Vedeli bi, da ste na Facebook.com ali Gmail.com, vendar ne bi mogli videti ničesar drugega. Če želite preusmeriti zahteve DNS prek SOCKS, ga boste morali vključiti.

Vrsta about: config v naslovni vrstici kliknite »Bomo previdni, obljubim!«, če dobite strogo opozorilo o tem, kako lahko zavrtite brskalnik. Prilepi network.proxy.socks_remote_dns v Filter: in nato z desno tipko miške kliknite na vnos za network.proxy.socks_remote_dns in Preklopi da Prav. Od tu naprej se bosta prek brskalnika in vaših zahtev DNS poslala tunel SOCKS.

Čeprav naš brskalnik konfiguriramo za SSH-all-the-time, boste morda želeli preprosto preklopiti nastavitve. Firefox ima priročno razširitev, FoxyProxy, zaradi česar je zelo enostavno vklopiti in izklopiti strežnike proxy. Podpira tone konfiguracijskih možnosti, kot je preklapljanje med strežniki, ki temeljijo na domeni, na kateri ste, na spletnih mestih, ki jih obiskujete, itd. domov ali proč, na primer, FoxyProxy ste pokrili. Uporabniki Chrome-ja bodo želeli preveriti Proxy Switchy! za podobno funkcionalnost.

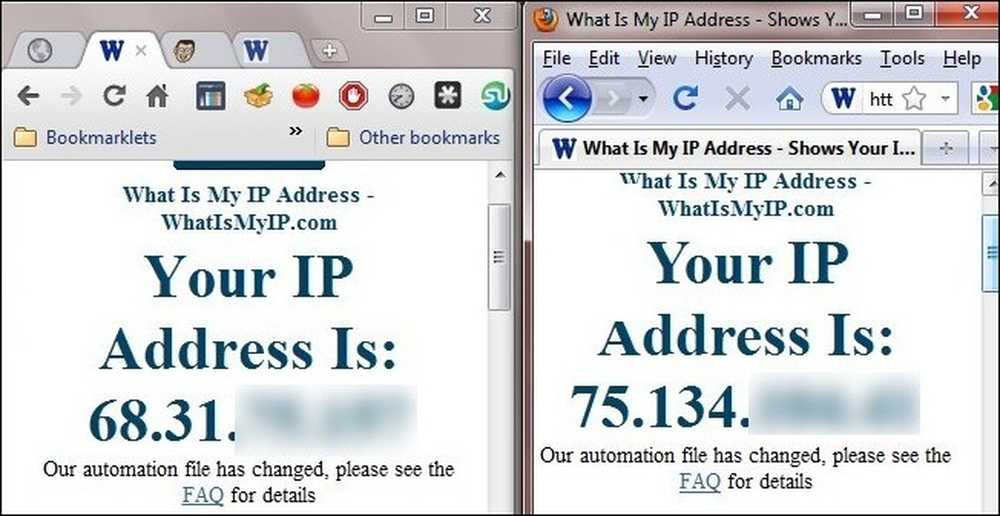

Poglejmo, če je vse delovalo po načrtih, kajne? Da bi preizkusili stvari, smo odprli dva brskalnika: Chrome (viden na levi) brez predora in Firefoxa (viden na desni), ki je sveže konfiguriran za uporabo predora.

Na levi strani vidimo IP naslov vozlišča Wi-Fi, s katerim se povezujemo in na desni strani, zahvaljujoč našem SSH tunelu, vidimo IP naslov našega oddaljenega usmerjevalnika. Ves promet Firefoxa se preusmerja prek strežnika SSH. Uspeh!

Imate namig ali trik za zaščito oddaljenega prometa? Uporabite SOCKS server / SSH z določeno aplikacijo in jo obožujete? Potrebujete pomoč pri ugotavljanju, kako šifrirati vaš promet? Poglejmo o tem v komentarjih.